منقضی شدن ریشه گواهی Sectigo یا همان Comodo

منقضی شدن ریشه گواهی Sectigo یا همان Comodo طی روز های اخیر وب سایت های زیادی را دچار مشکل کرده است

اخیرا متوجه شدیم که برخی از مشتریان ما در سرویس های وب سایت خود خطاهایی ناشی از انقضاء گواهی Sectigo Root از تاریخ 30 ماه می را تجربه کرده اند.

اگر یک وب سایت با گواهی SSL راه اندازی کرده اید و هنوز هم قفل خود را در مرورگر مشاهده می کنید ، به احتمال زیاد تحت تأثیر این مسئله قرار نگرفته اید و نیازی به اقدام دیگری ندارید. وب سایت شما باید در مرورگرهای فعلی به طور عادی کار کند.

اگر وب سایت یا سرویس آنلاین شما از API ، сURL ، OpenSSL و غیره استفاده می کند ، ممکن است مشکلات یا خطاهایی را مشاهده کرده باشید.

برای بررسی اینکه آیا سرویس شما تحت تأثیر قرار گرفته و چگونی رفع آن ، این راهنما را دنبال کنید.

ما می خواهیم در مورد این حادثه جزئیات بیشتری را با مشتریان خود به اشتراک بگذاریم.

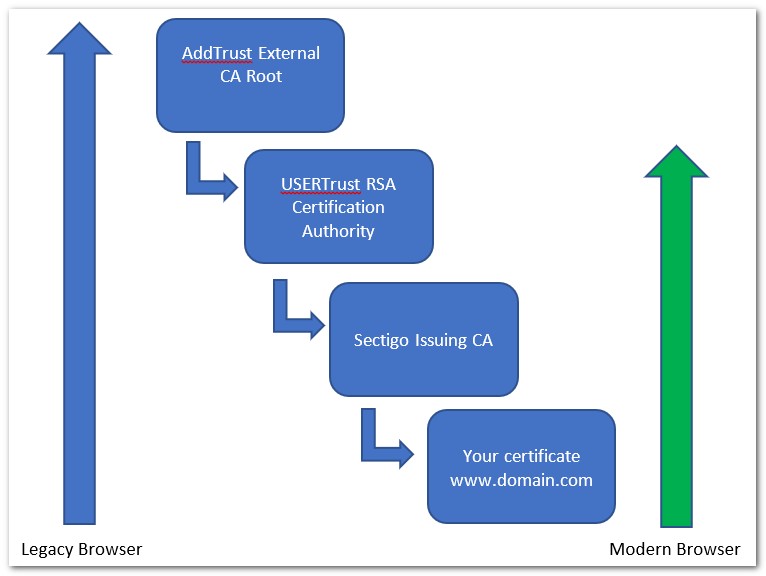

AddTrust External CA Root Sectigo به مدت 20 سال تا 30 می 2020 معتبر بود و root قدیمی در نظر گرفته می شد.

سازمان صدور گواهینامه یک جفت گواهی Root جدید را در سال 2010 صادر کرد که تا سال 2038 معتبر هستند برای جایگزینی Root قدیمی

اما همچنان ca root های قدیمی فعال بودند تا زمان انقضای آنها که 30 می 2020 بود

در نتیجه ، بسیاری از مشتریان گواهینامه های SSL خود را به همراه bundle CA قدیمی نصب کردند

البته همه مرورگرهای جدید دارای Root منقضی و جدید هستند و به طور خودکار به استفاده از گواهینامه های جدید Root تغییر می کنند.

کاربران این مرورگرها با انقضای روت مشکلی را تجربه نکردند.

منقضی شدن گواهی Root اطلاعات انتقال یافته از طریق اتصالات امن را در معرض خطر قرار نداده است.

منقضی شدن ریشه گواهی Sectigo :

منقضی شدن ریشه گواهی Sectigo یا همان Comodo چه مواردی را تحت تاثیر قرار می دهد

مشتری های قدیمی که از قبل از اواسط سال 2015 ، روزرسانی امنیتی انجام ندادند

Apple Mac OS X 10.11 (El Capitan) یا قبل از آن

اپل iOS 9 یا قبل از آن

Google Android 5.0 یا قدیمی تر

Microsoft Windows Vista & 7 اگر ویژگی Root Certificates را از قبل از سال 2010 غیرفعال کرده باشند

موزیلا فایرفاکس 35 یا بالاتر

Oracle Java 8u50 یا قبل از آن

نرم افزار مشتری مبتنی بر کتابخانه OpenSSL قبل از نسخه 1.1.1

برخی از مشتریان OpenLDAP

برنامه های جاوا که از منابع پیش فرض استفاده نمی کنند

مشتریانی که از ابزار cURL استفاده می کنند

مشتریانی که دارای هشدار پیکربندی شده از طریق Pingdom یا OpsGenie هستند

در نتیجه انقضا ، خدمات مختلف قادر به برقراری ارتباطات ایمن با سایر خدمات نبودند و یا نمی توان از طریق سایر سرویس ها به آنها دسترسی پیدا کرد.

Sectigo بسته های CA ارائه شده به مشتریان را 30 روز قبل از انقضاء ریشه تغییر داد.

چگونه می توانم مسئله را برطرف کنم؟

2 راه برای رفع آن وجود دارد:

روش اول:

ساده ترین روش ، بروزرسانی CA است. از آنجا که این گزینه نیازی به صدور مجدد گواهینامه ندارد سریعتر رفع خواهد شد.

می توانید لیست ca bundle های جدید را در لینک زیر دریافت کنید:

روش دوم:

روش روم صدور مجدد گواهی SSL است که البته این روش نیاز به زمان برای تأیید اعتبار SSL شما از سوی مرجع صدور گواهی دارد.

دیدگاه خود را ثبت کنید

تمایل دارید در گفتگو شرکت کنید؟نظری بدهید!